- اعمال تنظیمات امنیتی بر روی فایروال

- امنسازی ایمیل

- راهاندازی سرور اینترنت

- ایزوله سازی دیتابیس

- امنسازی سرویسها و سیستمهای عامل

- امنسازی سرورهای مایکروسافت بر اساس استاندارد

- نصب و راهاندازی ابزار جهت مدیریت اکتیو دایرکتوری

- مدیریت وصلههای امنیتی

- ابزار شناسایی تهدیدات جهت بررسی و آنالیز هانیپات

- abolfazl mahmoodi

- اردیبهشت ۱۲, ۱۴۰۳

- ۱۱:۴۵ ب٫ظ

- بدون نظر

OT مخفف چه رشته ای است؟

OT مخفف چه رشته ای است؟ فناوری، همواره فرآیندهای مکانیکی را کنترل کرده است. برای مثال سیستمهایی که صنایع آب و برق و دیگر موارد مشابه را تامین میکنند، توسط فناوری کنترل میشوند. اما، درحالیکه جهان به طور فزاینده فناوری اینترنت اشیا (IoT) را برای مدیریت همه چیز، از لوازم برقی خانگی گرفته تا روشنایی ساختمانهای اداری، به کار میگیرد، عاملان حملات سایبری نیز به این حوزه بیشتر علاقمند میشوند. علیرغم در معرض خطر قرار گرفتن مصرفکنندگان عادی، نگرانی اصلی کارشناسان در مورد کاربردهای صنعتی است. حملات سایبری برای سازمانهایی مانند شرکتهای انرژی، حمل و نقل یا کارخانهها که وابسته به فناوری عملیاتی یا OT هستند، میتواند فاجعهبار باشد. یک حمله میتواند منجر به قطع برق یک شهر شده یا خط تولید یک کارخانه را متوقف کند. بدافزار Stuxnet یکی از قابلتوجهترین نمونههای حملات OT است که تاسیسات غنیسازی هستهای کشورمان را هدف قرار داد. این رویداد به قدری اهمیت داشت که به تنهایی توجهها را به نیاز به تمرکز بر اقدامات پیشگیرانه از حملات سایبری در فناوری عملیاتی یا OT جلب کرد. فدک رایان و اعضای تیم حرفه ای امنیت سایبری فدک رایان دارای تجربه بالا در زمینه سایبری است و در امور مختلف سایبری برای سازمانهای مختلف خدمات ارائه میدهد.اگر علاقه مند به مطالعه هستید پیشنهاد ما شما تیم امنیت داده های سیستم در ایران می باشد.

به نقل از سایت paloaltonetworks که درباره تهدیدات امنیتی OT اینگونه شرح می دهد:

OT شامل فناوری است که عملیات صنعتی را نظارت و مدیریت می کند. ICS یک مقوله در OT است که بر کنترل فرآیندهای صنعتی متمرکز است. SCADA نوعی ICS است که در جمعآوری بیدرنگ دادهها و کنترل فرآیند تخصص دارد.

فناوری عملیاتی یا OT چیست و چه مشکلاتی به همراه دارد؟

اصطلاح فناوری عملیاتی یا OT در کل برای اشاره به نرمافزارها یا سختافزارهایی استفاده میشود که دستگاههای فیزیکی را کنترل میکنند. سیستمهای SCADA (یا کنترل نظارت و دستیابی به داده) مثالی از استفاده گسترده از OT است. از SCADA برای نظارت و کنترل تجهیزات صنعتی، هم در محل و هم از راه دور، در سطح جهان استفاده میشود. نمونههای استفاده از این فناوری را میتوان در مکانهایی مثل کارخانهها، مخابرات، کنترل آب و فاضلاب، تصفیه نفت و گاز، و حمل و نقل مشاهده کرد.

فناوری عملیاتی (OT) به همه تکنولوژیها و سیستمهایی اطلاق میشود که به کنترل و نظارت بر فرایندهای فیزیکی یا عملیات صنعتی کمک میکنند. این فناوریها اغلب در محیطهای صنعتی مورد استفاده قرار میگیرند و از جمله آنها میتوان به سیستمهای کنترل فرایند، دستگاههای اتوماسیون صنعتی، سیستمهای اندازهگیری و نظارت بر پروسههای تولید اشاره کرد.

ترکیب فناوری عملیاتی با اینترنت اشیاء مسالهای است که همواره در سالهای اخیر به منظور بهبود کارایی عملیاتی مورد درخواست قرار گرفته است. نرمافزارها و سختافزارها با هم تعامل میکنند تا کنترل از راه دور و همچنین جمعآوری داده با هدف گزارشدهی را ممکن سازند. با این حال، اتصال فناوری عملیاتی یا OT به اینترنت با هدف ممکنسازی کنترل تجهیزات از راه دور، چنین قابلیتی را در اختیار هکرها نیز قرار میدهد.

امنیت OT را چگونه تامین کنیم؟

امنیت شبکه فناوری عملیاتی یا OT (مخفف Operational Technology) برای حفاظت از فعالیتهای عملیاتی در کارخانهها و دیگر سازمانها از اهمیت بسیار بالایی برخوردار است. چطور میتوان امنیت شبکههای OT را تأمین کرد؟ برای آشنایی با راهکار سایبرنو برای حفاظت از شبکههای OT این مقاله را بخوانید.

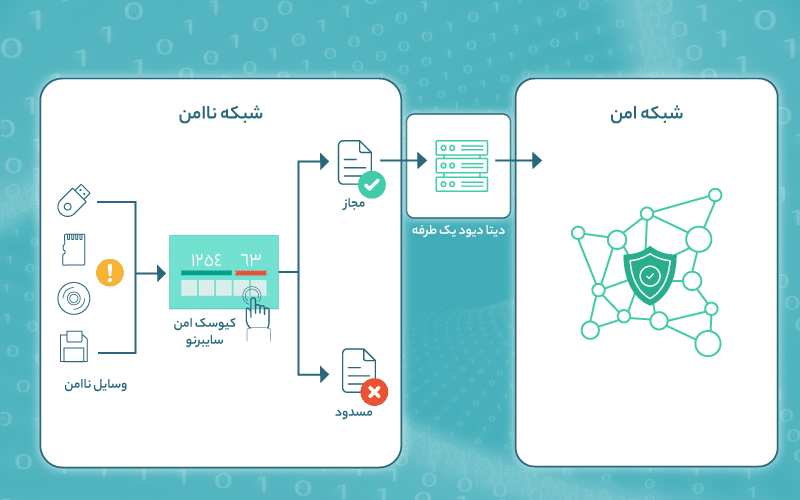

اخیرا، کارخانهها و شبکههای OT در کشور هدف حملات سایبری مختلفی قرار گرفتهاند که از نمونههای آنها میتوان به حمله سایبری به شرکتهای فولاد خوزستان، فولاد مبارکه اصفهان و فولاد هرمزگان اشاره کرد. حملات سایبری به شبکههای OT میتواند بسیار خطرناکتر از حملات سایبری معمول باشد زیرا چنین حملاتی در صورت موفقیت میتوانند آسیبهای فاجعهبارتری ایجاد کنند. عموما شبکههای OT به صورت Air-Gap و جدا از شبکه IT قرار دارند و برای مدیریت آنها، دسترسی فیزیکی لازم است. با این حال برای جا به جایی داده بین شبکههای OT و IT عموما از تجهیزات ذخیرهسازی قابل حمل همانند فلش درایوها و هاردهای اکسترنال استفاده میشود که در صورت آلوده بودن میتوانند باعث ایجاد خطرات جدی در شبکه OT گردند.

تامین سیستم امنیت اینترنت کسپرسکی امنیت سایبری شبکههای OT به دلیل ساختار منحصر به فردی که دارند، به نسبت شبکههای IT پیچیدهتر است و چالشهای بیشتری دارد. به عنوان نمونه، عموما در شبکههای OT به علت عدم دسترسی به اینترنت، بروزرسانی سامانهها و نرمافزارهای تولیدشده توسط تولیدکنندگان مختلف با چالش روبرو است. به همین خاطر در برخی از شبکههای OT صنایع کشور از نرمافزارها و سامانههایی استفاده میشود که سالهاست بروزرسانی نشدهاند و دارای آسیبپذیریهای مختلفی هستند.

شبکه OT کارخانجات دنیا باید یک سری قوانین امنیتی را رعایت کنند. در خارج از کشور، در استاندارد NERC CIP 003-7 به صراحت لزوم کنترل دستگاههای مبتنی بر USB و لپتاپهایی که به شبکههای OT متصل میگردند، اشاره شده است و کلیه صنایع حوزه انرژی آمریکا و کانادا مخصوصا نیروگاههای برق ملزم به رعایت آن هستند. در ایران نیز در چکلیستهای امنیتی ارائه شده توسط سازمان پدافند غیر عامل، لزوم کنترل نحوه تبادل داده بین شبکههای OT و شبکههای IT مطرح شده است. بنابراین، لازم است که سازمانها و کارخانجات مطمئن باشند هر دستگاه USB که میخواهد به شبکه OT وصل شود، از قبل به طور کامل پویش شده و حامل هیچگونه بدافزار، نرمافزار آسیبپذیر یا حملات مبتنی بر USB همانند Bash Bunny, BadUSB و… نباشد.

مشکلات امنیتی OT بر روی دستگاه ها

با پیشرفت فناوری، مشکلات جدید نیز پدیدار میشوند. یکی از این مشکلات این است که مردم عادی که با OT سروکار دارند متفاوت از آنهایی هستند که به فرآیندهای IT یک سازمان رسیدگی میکنند. علاوه براین، فناوری عملیاتی یا OT میتواند برونسپاری شود و شاید حتی سالها قبل راهاندازی شده باشد. بخش IT فاقد صلاحیت و دید لازم برای مدیریت امنیت بر روی این دستگاهها است. در نتیجه، سیستمهای OT اغلب در اقدامات امنیتی حیاتی مانند ایجاد یک طرح بازیابی فاجعه و نظارت بر فعالیتهای مشکوک نادیده گرفته میشوند.

اما این تنها مشکل موجود نیست. چرا که دستگاههای OT به طور معمول دارای مشکلات امنیتی مربوط به خود هستند، مشکلاتی که در طراحی آنها نهفته است. به عنوان نمونه، با توجه به اینکه روزانه افراد مختلفی این دستگاهها را مدیریت میکنند، مسیرهای مختلفی برای حمله به این دستگاهها وجود دارد. همچنین، با توجه به عدم وجود یک نفر که به طور مرتب وصلههای امنیتی را بر روی این دستگاهها اعمال کند، این احتمال وجود دارد که این دستگاهها مورد غفلت واقع شوند. تمام این عوامل در کنار هم، منجر به ایجاد موقعیتی مناسب برای عاملان حملات سایبری میشود که به دنبال یافتن نقاط ضعف هستند.

برای آشنایی بیشتر با محصولات کسپرسکی، مانند کسپرسکی برای ویندوز ۱۱، کسپرسکی برای ویندوز ۱۰ و کسپرسکی برای ویندوز ۷ کلیک نمایید.

اهمیت حفاظت از شبکه فناوری عملیاتی OT

اهمیت امنیت شبکه OT بر هیچ کس پوشیده نیست. در کارخانجات تولیدی به ازای هر دقیقهای که زیرساخت OT از دسترس خارج شود، ضررهای مالی فراوانی به آن کارخانه زده میشود. در کارخانجات حیاتیتر همانند کارخانجات تولیدکننده انرژی شبکههای OT حساستر از هر جای دیگر هستند. بدون شبکه OT، نفت، گاز و برقی وجود نخواهد داشت و این به معنی است که حمله سایبری به یک زیرساخت حساس باعث از کار افتادن سایر صنایع نیز خواهد شد.

حفاظت از شبکه OT به حدی اهمیت دارد که وقتی سیستمهای IT یک شرکت مرتبط با خط لوله نفت در تگزاس آمریکا دچار آلودگی به باجافزار شد، آن شرکت کلیه سیستمهای OT خود را خاموش و عملا روال تولید نفت را متوقف کرد تا از نشت بدافزار به شبکههای OT جلوگیری شود. هزینه این حمله باجافزاری حدود ۴.۴ میلیون دلار بود که به نویسنده باجافزار پرداخت شد. گذشته از این، میلیونها دلار به خاطر عدم تولید نفت در زمان آلودگی از دست رفت.

عموما شبکههای OT و شبکههای IT به علت مسائل امنیتی و زیرساختی، به صورت فیزیکی و منطقی از یک دیگر جدا میشوند. در واقع، شبکههای OT نوعی شبکه Airgap محسوب میشوند اما در شبکههای Airgap نیز تیمهای IT، تیمهای OT، مهندسین و پیمانکاران، دسترسی فیزیکی به شبکه دارند تا بتوانند عملیات مرسوم، نگهداری، بازرسی، بروزرسانی و مدیریت این سیستمها را انجام دهند. این دسترسی فیزیکی با ریسکهای امنیتی فراوانی همراه است. از جمله این ریسکهای امنیتی میتوان به باجافزار، بدافزار، باتنت، کرم و به طور کلی هر نوع حملهای که بتواند از طریق فایلها یا تجهیزات قابل حمل (همانند CD ،DVD ،USB و HDD) منتقل شود، اشاره کرد.

تاکنون حملات زیادی به شبکههای OT رخ داده که نقطه مشترک اکثریت آنها سوء استفاده از تجهیزات USB بوده است. در زیر، چندین نمونه حمله به شبکههای OT آورده شده است:

- یک شرکت پیمانکار نظامی ایتالیایی با نام Leonardo S.p.A در سال ۲۰۲۰ مورد نفوذ قرار گرفت و بیش از ۱۰ گیگابایت از اطلاعاتش از طریق یک USB آلوده به سرقت رفت.

- در سال ۲۰۱۷ یکی از کارخانجات حساس خاورمیانه به بدافزار Cooperfield آلوده شد. یکی از کارمندان این کارخانه فیلم La La Land (که در آن زمان فیلم محبوبی بود) را از طریق یک وبسایت آلوده به Cooperfield دانلود و آن را به یک USB کپی کرد و سپس، این فیلم را روی یکی از رایانههای متصل به شبکه OT کارخانه تماشا کرد که همین موضوع باعث آلودگی کارخانه شد .

- در سال ۲۰۲۰ پلیس FBI هشدار داد که گروه هک FIN7 تعداد زیادی USB آلوده را به صورت هدیه یا با تخفیف به کارمندان ادرات و کارخانجات حساس ارسال کرده است.

- بدافزار استاکسنت از طریق USB آلوده وارد شبکه OT سازمان انرژی اتمی ایران شد.

- در سال ۲۰۱۵ کسپرسکی گزارش داد که گروه هک Equation وابسته به NSA آمریکا بدافزاری با نام Fanny طراحی کرده که از طریق USB آلوده توانسته است شبکه OT برخی از صنایع حساس ایران را آلوده کند.

بررسی دقیق تاریخچه حمله به شبکههای OT نشان میدهد که عموما جاسوسان یا عوامل بیگانه داخل کارخانه بسیار علاقهمندند که از روشهای مبتنی بر USB برای حمله استفاده کنند زیرا میتوانند اینطور وانمود کنند که نصب بدافزار بر روی USB به خاطر اشتباه یک کارمند یا کارگر ساده انجام شده است. حتی اگر شبکه OT شما به طور کامل ایزوله باشد، باز هم تا زمانی که کنترل دقیقی بر روال ورود دستگاههای USB به شبکههای حساس خود نداشته باشید، راه نفوذ به شبکه OT بر روی جاسوسان و سارقان باز را باز گذاشتهاید. وقتی حملات سایبری میتوانند به قیمت از کار افتادن خطوط تولید و چرخههای تأمین تمام شوند، آنگاه به نظر شما هزینه عدم رعایت استانداردهای امنیتی چقدر میتواند باشد؟

فاصله بین شبکههای IT و OT به تدریج در حال کمرنگتر شدن است. با این حال، هرگز نباید از جداسازی این شبکهها غافل شوید. بهترین راه برای اجرای این جداسازی استفاده از یک سختافزار جداکننده همانند کیوسک امن سایبرنو است. با استفاده از وب سایت رسمی فدک رایان و ارتباط با تیم تخصصی آن میتوانید راه اصلی نفوذ به شبکه OT سازمان خود را ببندید.

نظارت بر دستگاههای OT

متخصصان IT نه تنها برای حفاظت از فناوری عملیاتی یا OT، بلکه حتی برای شناسایی مشکلات OT نیز با چالشهای زیادی روبهرو هستند. با وجود سرورها، کامپیوترها و چاپگرها، احتمالا فرآیندهایی تعریف شده برای هشداردهی در صورت تشخیص یک ناهنجاری وجود دارد. با تشخیص زودهنگام، میتوان با جلوگیری از مشکلات قبل از تشدید آنها، از شبکه محافظت نمود.

با توجه به نحوه اتصال اشیا، حملات به دستگاههای OT میتوانند به شبکه شرکت راه یابند. این بدین معنی است که بخشی از تجهیزات که در حال حاضر دچار نقص عملکرد هستند، میتوانند در آینده باعث ایجاد مشکلاتی برای کل شبکه شوند؛ یا به طور برعکس، شبکههای بهمخاطره افتاده شرکت میتوانند به طور متقابل بر محیطهای فناوری عملیاتی یا OT اثر بگذارند. یادگیری هر چه بیشتر درباره بخشهای مختلف فناوری موجود، از جمله هر برنامه IoT صنعتی یا OT، اولین گام برای ایجاد یک طرح به منظور حفاظت از OT است.

خطرات فناوری عملیاتی برای کسب و کارها

اگرچه در سالهای اخیر سازمانها به افزایش اقدامات خود برای رسیدگی به خطرهای OT پرداختهاند، اما با این حال سطح حمله فناوری عملیاتی همچنان در حال رشد است. برنامههای موبایل، ارتباطات بیسیم و سنسورها، که اکنون به چشمانداز OT افزوده شدهاند، افزایش خطر را برای کسبوکارها به همراه داشتهاند. این مساله منجر به ایجاد چالشهایی برای متخصصان در راستای اطمینان از نظارت و محافظت از هر بخشی از فناوری سازمانها شده است.

در کار سازمانهایی که خود را در برابر مشکلات آماده میکنند، سازمانهایی هستند که اقدامات لازم را انجام نداده و خود را در معرض عاملان حملات سایبری بیشتری قرار میدهند. عاملانی که در جستجوی سیستمهای محافظتنشده هستند. به همین دلیل ضروری است که نه تنها تدابیری برای محافظت از OT در نظر گرفته شود ، بلکه اطمینان حاصل شود که در اسرع وقت از هر مسئله ای مطلع شده و فرآیندهایی برای اقدام سریع وجود داشته باشد.

حملات به دستگاههای IoT (اینترنت اشیا)

با افزایش محبوبیت دستگاههای IoT (اینترنت اشیا) در سال ۱۴۰۳ چیزهایی مانند بلندگوهای هوشمند و زنگهای درب ویدیویی هکرها به دنبال سوء استفاده از این دستگاهها برای کسب اطلاعات ارزشمند هستند.

دلایل متعددی وجود دارد که هکرها تصمیم میگیرند دستگاه های IoT را هدف قرار دهند. برای مثال، اکثر دستگاههای اینترنت اشیا فضای ذخیره سازی کافی برای نصب اقدامات امنیتی مناسب ندارند. این دستگاهها اغلب حاوی اطلاعات آسان برای دسترسی مانند رمز عبور و نام کاربری هستند که میتوانند توسط هکرها برای ورود به حسابهای کاربری و سرقت اطلاعات ارزشمند مانند جزئیات بانکی استفاده شوند.

هکرها همچنین میتوانند از دوربینها و میکروفونهای مبتنی بر اینترنت برای جاسوسی و ارتباط با مردم ازجمله کودکان کوچک از طریق مانیتورهای هوشمند کودک استفاده کنند. این دستگاهها همچنین میتوانند به عنوان نقاط ضعف در شبکه یک شرکت عمل کنند، به این معنی که هکرها میتوانند از طریق دستگاههای IoT غیر ایمن به کل سیستمها دسترسی پیدا کنند که باعث گسترش بدافزار به سایر دستگاهها در سراسر شبکه میشود. برای خواندن مقاله کسپرسکی و امنیت اینترنت اشیاء (IOT) یه سر به این مقاله بزنید.

کسپرسکی آنتی ویروسی قدرتمند در برابر تهدیدات

یکی از مهم ترین ویژگیهای محصولات امنیتی کسپرسکی، دارا بودن آنتی ویروسی قدرتمند است. آنتی ویروس کسپرسکی در سراسر جهان طرفداران بسیاری پیدا کرده است. کسپرسکی یکی از بهترین برنامههای آنتیویروس برای ویندوز است. برای این ادعا دلیل و منطق محکمی وجود دارد. آنتی ویروس کسپرسکی به شما کمک میکند تا از سیستم خود در برابر تهدیدات ICS و OT مختلف محافظت کنید. راهکارهای پیشرفته و قدرتمند، کسپرسکی تشخیص دقیقی از ویروسها، تروجانها، نرمافزارهای مخرب و هر گونه تهدید دیگر ایجاد میکند و آنها را به طور کامل از سیستم شما حذف میکند.

علاوه بر این، کسپرسکی دارای قابلیتهای هوشمندی است که به شما کمک میکند تا از حملات سایبری مختلف محافظت شوید. آنتی ویروس کسپرسکی با تحلیل رفتارهای غیر عادی و استفاده از فایروال قدرتمند، تلاش میکند تا هرگونه تلاش برای نفوذ به سیستم شما را مسدود و از دسترسی غیرمجاز به اطلاعات شخصی و حساستان جلوگیری کند.

تیم متخصص امنیت سایبری فدک رایان بدافزارها، آسیبپذیریها و دادههای حساس را پویش میکند. این دستگاه سختافزاری، میتواند فایلهای مشکوک را قرنطینه، غربالسازی یا نگهداری کند. (جهت بررسی و تحلیل بیشتر) در چندین محیط OT در کشور مورد استفاده قرار گرفته و کارایی آن در کنترل تجهیزات قابل حمل، اثبات شده است. از جمله قابلیتهای اصلی میتوان به موارد زیر اشاره کرد:

- محافظت پیشرفته در مقابل تهدیدات مرسوم تجهیزات OT:

- از اتصال مستقیم USBهای با Firmware یا سختافزار آلوده به تجهیزات OT جلوگیری میکند.

- تجهیزات قابل حمل، فایلها، پچهای امنیتی و بروزرسانیهای تجهیزات OT را قبل از اینکه وارد شبکه OT گردند، بررسی میکند تا احیانا حاوی آسیبپذیری، بدافزار یا محتوای مشکوک نباشند.

- از تجهیزات OT همانند سامانههای SCADA در برابر بروزرسانیهای آلوده یا آسیبپذیر محافظت میکند.

- استفاده از چندین موتور ضدویروس که در کنار هم به طور همزمان اقدام به شناسایی بدافزار مینمایند، نرخ شناسایی بدافزار را بالا برده، احتمال انتشار بدافزار را کمتر کرده و تابآوری بالاتری ایجاد میکند.

- قابلیت جلوگیری از نشت اطلاعات (Data Loss Prevention) میتواند بر ورود و خروج داده از محیطهای حساس نظارت کند.

- محافظت از حملات Zero-Day:

- مسدودسازی و کنترل ورود هر نوع فایل یا سختافزار به درون شبکه OT عملا از حملات Zero-Day جلوگیری کرده و با مدل امنیتی Zero-Trust سازگاری دارد.

- قابلیت غربالسازی داده یا Content Disarm & Reconstruction (CDR) از ورود محتوای حساس فرمت فایلهای مختلف همانند DOC (ماکروها) و PDF (کدهای جاوا اسکریپت) جلوگیری میکند.

- سازگاری کامل با قوانین و چکلیستهای امنیتی:

- تیم امنیت سایبری فدک رایان راهکاری برای کنترل تجهیزات قابل حمل مبتنی بر استانداردها و چکلیستهای امنیتی است.

- کلیه عملیات انتقال فایل و تحلیل، لاگگیری و در داشبورد مرکزی به شما نمایش داده میشود. همچنین کلیه رخدادها به سرورهای Syslog و SIEMها ارسال میشوند.

- امکان احراز هویت مبتنی بر Active Directory وجود دارد و بنابراین، کلیه عملکردهای کاربر مورد پیگیری و ثبت لاگ قرار میگیرد.

- شناسایی بدافزار به صورت پیشگیرانه در تجهیزات ذخیرهسازی قابل حمل، سرعت شناسایی و پاسخ به حملات سایبری را افزایش میدهد.

- نصب و راهاندازی ساده:

- ارائه روشهای مختلف نصب و استقرار برای شبکههای Airgap با معماریهای مختلف بسته به نیاز و ساختار سازمان شما.

- پشتیبانی از بیش از ۱۵ نوع تجهیزات ذخیرهسازی قابل حمل همانند USB ،CD ،DVD، کارتهای حافظه همانند MicroSD و SD-Card، دوربینهای دیجیتال، هارد اکسترنال، فلاپی، تلفن همراه و…

نکاتی برای امنیت تجهیزات قابل حمل فدک رایان

به طور کلی استفاده از تجهیزات ذخیرهسازی قابل حمل، میزان تولید و کارایی شبکههای IT ،OT و زیرساختهای SCADA جهان را افزایش داده است. با این حال، بدون فرآیند کنترل، بررسی امنیتی، غربالسازی، احراز هویت و تعیین سطح دسترسی، استفاده از تجهیزات ذخیرهسازی قابل حمل خطرات زیادی را برای امنیت شبکه OT، سامانههای تحت شبکه و شبکههای Airgap ایجاد میکند. بدون کنترل تجهیزات ذخیرهسازی قابل حمل، این امکان وجود دارد که بدافزارها به حساسترین سیستمهای سازمان شما نفوذ و اطلاعات محرمانه را بدون اجازه و اطلاع شما استخراج کنند.

برای امنسازی و کنترل تجهیزات قابل حمل، نیازمندیهای زیادی وجود دارد. در بسیاری موارد، تنها یک خط مشی ثابت برای کنترل تجهیزات ذخیرهسازی قابل حمل وجود ندارد و ممکن است نیاز به تعریف خط مشیهای متفاوتی برای واحدهای مختلف سازمان وجود داشته باشد؛ برای مثال، ممکن است نوع فایلهایی که در یک واحد اجازه ورود دارد با توجه به نیازمندیها و خصوصیات آن واحد با یک واحد دیگر تفاوت داشته باشد.

با توجه به اینکه فشار نهادهای نظارتی در کشور برای جداسازی و محدودسازی دسترسی به سیستمهای کنترل صنعتی بیش از پیش شده، لذا استفاده از تجهیزات USB برای انتقال اطلاعات همانند فایلها، بروزرسانیها و… افزایش یافته است. گذشته از این، نگاهی به تاریخچه حملات به شبکههای OT به ما میآموزد که تجهیزات USB یکی از عوامل اصلی نفوذ به سازمانها و شبکههای OT بودهاند.

هر سازمانی با توجه به نیازمندیهایش برای مدیریت ریسک، میتواند تصمیمات متفاوتی بگیرد. با این حال، کنترل تجهیزات USB با استفاده از محصول جدید کسپرسکی که با کمترین هزینه انجام میشود، سادهترین راهی است که میتواند بیشترین میزان کاهش ریسک را داشته باشد.

OT مخفف چه رشته ای است؟

OT مخفف چه رشته ای است؟ امیدواریم که از مقاله ما درباره نقد و بررسی کامل OT و نقش برنامه آنتی ویروس کسپرسکی لذت برده باشید. در این مقاله، به تحلیل کامل این نوع حملات پرداخته و نقش برنامه آنتی ویروس کسپرسکی در حفاظت، سیستم شما را بررسی کردیم. امیدواریم که اطلاعاتی که در این مقاله ارائه داده شد، به شما کمک کند تا بتوانید امنیت دادههای خود را تضمین کنید. به خاطر داشته باشید در صورتی که با استفاده از برنامه آنتی ویروس کسپرسکی بهترین نتیجهها را به دست آوردید، ما را هم از این روند مطلع کرده و به ما خبر دهید. می توانید با کارشناسان بزرگترین تیم امنیت داده های دیجیتال و بزرگترین تیم متخصص امنیت سایبری ارتباط برقرار کنید.

سوالات متداول

تهدیدات ممکن شامل حملات فیزیکی، حملات نرمافزاری، حملات شبکهای، حملات از راه دور، و نقض اطلاعات حساس میشوند. همچنین، حملات تحت فشار، ضعفهای نرمافزاری و سختافزاری، حملات از طریق USB و دستگاههای قابل حمل، و تهدیدهای مرتبط با پروتکلهای ضعیف نیز میتوانند وجود داشته باشند.

برای جلوگیری از تهدیدات فیزیکی، باید اقداماتی مانند نصب دوربینهای مداربسته، استفاده از قفلهای الکترونیکی، بررسی منظم امنیت فیزیکی، و مانیتورینگ فعالیتهای فیزیکی انجام داد.

برای مقابله با حملات نرمافزاری، اجرای آموزشهای امنیتی، استفاده از نرمافزارهای ضدویروس، فایروالهای قوی، و اعمال سیاستهای امنیتی میتواند مؤثر باشد.

برای جلوگیری از تهدیدهای شبکه و انتقال داده، استفاده از رمزنگاری قوی، فایروالهای قوی، مانیتورینگ و پیگیری فعالیتهای شبکه، و استفاده از تکنولوژیهای شناسایی و پیشگیری از حملات میتواند مفید باشد

برای مقابله با نفوذ فیزیکی، اعمال سیاستهای امنیتی محیطی، مانیتورینگ فعالیتهای فیزیکی، و استفاده از سیستمهای تشخیص تخلف میتوانند مؤثر باشند.

برای جلوگیری از حملات از راه دور، استفاده از تکنولوژیهای امنیتی شبکه، اعمال سیاستهای دسترسی، و استفاده از راهکارهای امنیتی اینترنت اشیاء (IoT) میتواند موثر باشد.

برای مقابله با حملات از طریق USB و دستگاههای قابل حمل، اجرای آموزشهای امنیتی، استفاده از نرمافزارهای کنترل دسترسی به USB، و اعمال سیاستهای محدودکننده برای دستگاههای جانبی میتواند مفید باشد.

برای جلوگیری از نقض اطلاعات حساس، استفاده از رمزنگاری اطلاعات، سیاستهای دسترسی محدود، و ایجاد سیاستهای دسترسی میتواند مؤثر باشد.

برای مقابله با حملات تحت فشار، استفاده از سیستمهای تشخیص حملات، مانیتورینگ و پیگیری فعالیتهای مشکوک، و اجرای سیاستهای بهروزرسانی و تعمیر و نگهداری میتواند مفید باشد

برای جلوگیری از ضعفهای نرمافزاری و سختافزاری، اجرای بهروزرسانیهای امنیتی، استفاده از نرمافزارهای امنیتی، و اعمال سیاستهای مناسب امنیتی میتواند مؤثر باشد.

کسپرسکی از اطلاعات کاربران به منظور بهبود تکنولوژیهای تشخیصی و پیشگیری خود استفاده میکند و این اطلاعات را به منظور بهبود امنیت سایبری جامعه بزرگتر به اشتراک میگذارد.

بله، کسپرسکی قابلیت تشخیص و حفاظت در برابر حملات هکرها را داراست و اقدامات پیشگیری موثری را انجام میدهد.

کسپرسکی از ویژگیهای حریمخصوصی مانند رمزنگاری و مدیریت رمز عبور برای محافظت از اطلاعات حساس کاربران استفاده میکند.

کسپرسکی از الگوریتمهای تشخیصی پیشرفته استفاده میکند تا از تهدیدات آنلاین مانند فایشینگ جلوگیری کند و اقدامات پیشگیری را انجام دهد.

کسپرسکی تروجانها را شناسایی و از بین میبرد و به کاربران اقدامات محافظتی را پیشنهاد میدهد تا از حملات تروجان محافظت کنند.