- اعمال تنظیمات امنیتی بر روی فایروال

- امنسازی ایمیل

- راهاندازی سرور اینترنت

- ایزوله سازی دیتابیس

- امنسازی سرویسها و سیستمهای عامل

- امنسازی سرورهای مایکروسافت بر اساس استاندارد

- نصب و راهاندازی ابزار جهت مدیریت اکتیو دایرکتوری

- مدیریت وصلههای امنیتی

- ابزار شناسایی تهدیدات جهت بررسی و آنالیز هانیپات

- abolfazl mahmoodi

- اردیبهشت ۱, ۱۴۰۳

- ۴:۲۹ ب٫ظ

- بدون نظر

تهدیدات اتوماسیون صنعتی و جلوگیری از آن

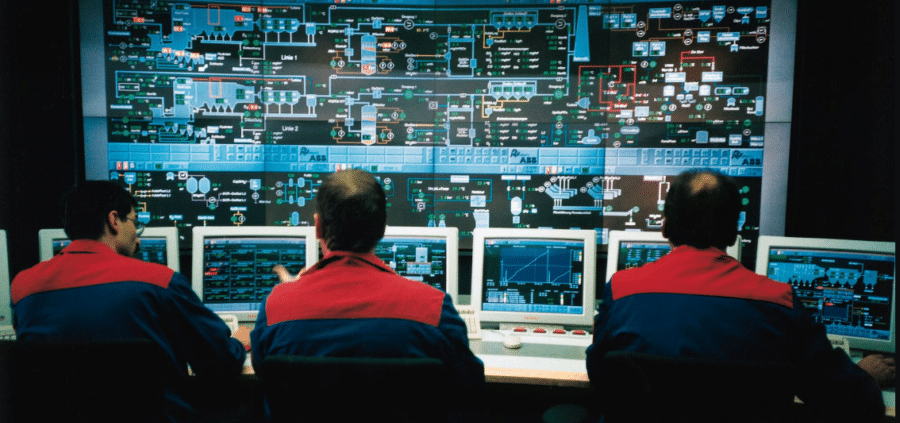

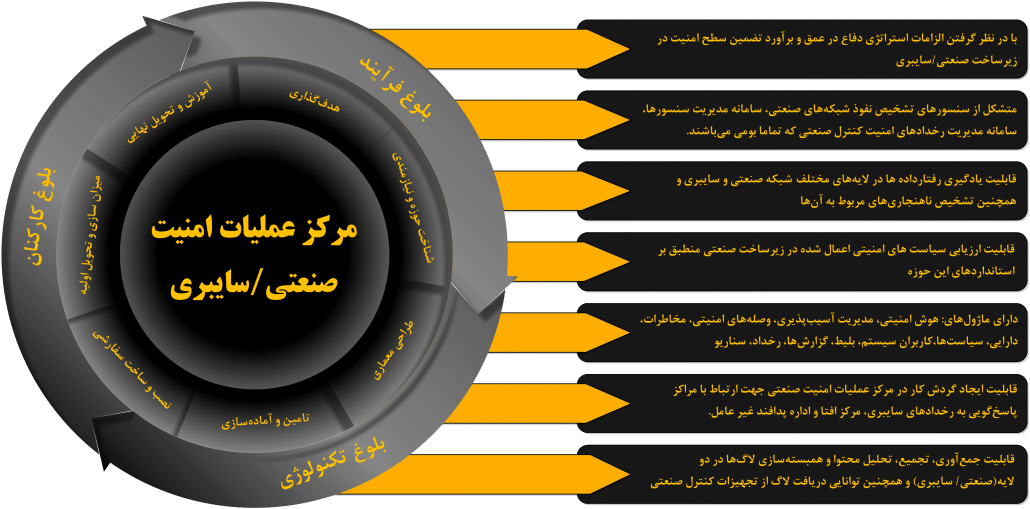

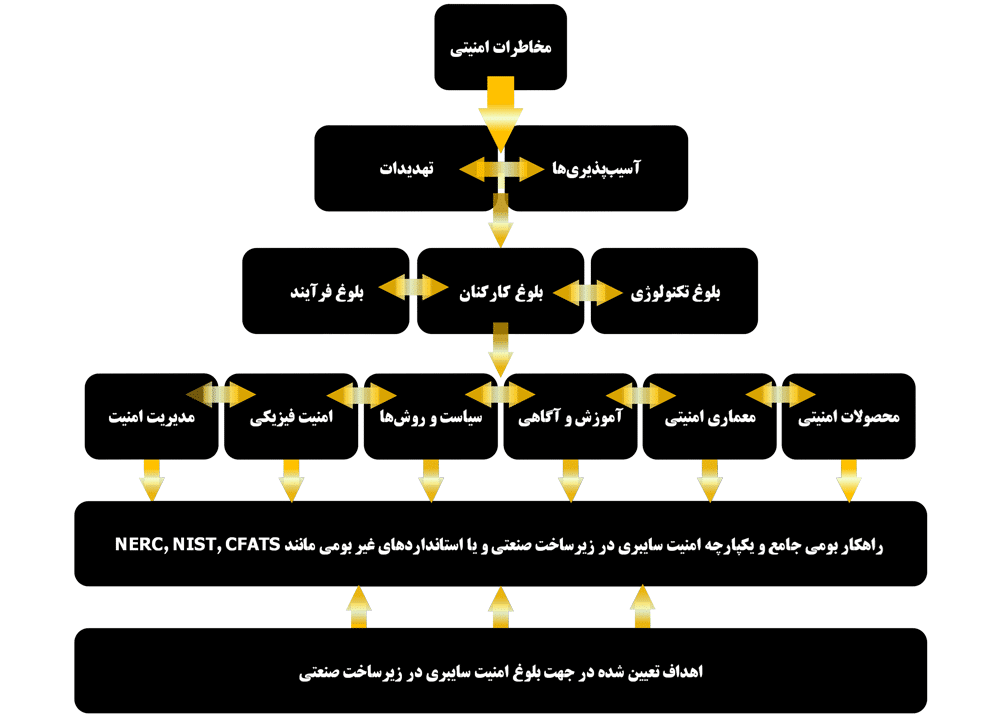

تهدیدات اتوماسیون صنعتی و جلوگیری از آن . نظارت و کنترل زیرساختهای حساس و حیاتی با ظهور سیستمهای کنترل صنعتی، توسعه و پیشرفت چشمگیری داشتهاند. هرچند ساختار و عملکرد سیستمهای کنترلی، پیشرفت شایان توجهی داشته، اما موضوع امنیت سایبری در آنها چندان مدنظر قرار نگرفته و این زیرساختها را در معرض تهدید قرار داده است. با توجه به عدم ارتقا امنیت در سیستمهای کنترل صنعتی همگام با توسعه و پیشرفت آنها، این امکان برای مهاجمین سایبری فراهم گردیده تا با استفاده از سادهترین روشها بتوانند خسارات جبران ناپذیری به زیرساختهای کشور وارد کنند. شرکت فناوری اطلاعات رجاء با توجه به احساس نیاز کشور در این حوزه راهکار جامع و یکپارچه امنیت سایبری در زیرساختهای صنعتی را تدوین نموده است که در ادامه به معرفی آن میپردازیم.فدک رایان و اعضای تیم حرفه ای امنیت سایبری فدک رایان دارای تجربه بالا در زمینه سایبری است و در امور مختلف سایبری برای سازمانهای مختلف خدمات ارائه میدهد.اگر علاقه مند به مطالعه هستید پیشنهاد ما شما تیم امنیت داده های سیستم در ایران می باشد.

به نقل از سایت paloaltonetworks که درباره تهدیدات امنیتی اتوماسیون صنعتی و روش های جلوگیری از آن ها اینگونه شرح می دهد:

اتوماسیون صنعتی شامل فناوری است که عملیات صنعتی را نظارت و مدیریت می کند. امنیت اتوماسیون صنعتی یک مقوله در این زمینه است که بر کنترل فرآیندهای صنعتی متمرکز است. SCADA نوعی اتوماسیون صنعتی است که در جمعآوری بیدرنگ دادهها و کنترل فرآیند تخصص دارد.

طراحی و امنسازی سیستم های صنعتی

در بخش امنسازی با توجه به آسیبپذیریها و نقاط ضعف شناسایی شده در فاز ارزیابی، راهکار امنیتی بر اساس مفهوم دفاع در عمق جهت رفع آسیبپذیریهای شناسایی شده و امنسازی ارائه و پیادهسازی میشود. دفاع در عمق به معنی به کارگیری راهکارهای دفاعی لایهای میباشد و سطوح مختلفی چون سیاستها و رویه های سازمانی، آموزش و آگاهی رسانی، امنیت فیزیکی و محیطی، امنیت شبکه و ارتباطات، و امنیت میزبانها را شامل میشود. بر این اساس خدمات زیر در این بخش ارائه میشود:

- رفع آسیبپذیریهای شناسایی شده در شبکه صنعتی در مرحله ارزیابی از طریق اعمال وصله

- امنسازی پیکربندی سیستمها شامل ایستگاههای کاری، سرورها، ایستگاههای مهندسی و…

- اصلاح معماری شبکه صنعتی بر اساس مفهوم بخش بندی شبکه و تعریف مناطق امنیتی

- امن سازی و مقاومسازی پیکربندی تجهیزات زیرساخت

- استقرار راهکارهای EndPoint Security در ایستگاههای کاری، سرورها، و ایستگاههای مهندسی جهت مقابله با بدافزار

- استقرار راهکارهای مدیریت تغییرات در شبکه صنعتی

- آموزش و آگاهی رسانی در حوزه امنیت شبکه های صنعتی

- ارائه راهکار جهت مطابقت با استانداردها و طرح های شاخص در حوزه امنیت سیستمهای کنترل صنعتی و زیرساختهای حیاتی

برای افزایش امنیت خود می توانید به سایت فدک رایان مراجعه کرده و برای حفظ امنیت اتوماسیون صنعتی خود محصولات مرتبط با نیاز خود را خریداری نمایید. پیشنهاد ما به شما محصول KATA بوده است؛ این محصول در عین حال تمامی نیاز های شما را برای یک محصول امنیتی فوق پیشرفته داراست و می توانید برای انجام کارهای خود از آن استفاده نمایید.تهدیدات اتوماسیون صنعتی و جلوگیری از آن

امنیت صنعتی

Industrial Cybersecurity

زیر ساخت های حیاتی از جمله نیروگاه ها و تصفیه آب به طور قابل توجهی به سیستم های دیجیتال وابستهاند. راهکار های امنیت صنعتی کسپرسکی طراحی شدهاند تا از خدمات حیاتی در برابر تهدیدات سایبری محافظت کنند. ایمنی زیر ساخت های حیاتی یک مسئله اصلی امنیت ملی و ایمنی عمومی است.

کسپرسکی به فعالیت های حوزه امنیت صنعتی، که اغلب به عنوان امنیت سیستم های کنترل صنعتی (ICS) یا فناوری عملیاتی (OT) شناخته میشود، فعالانه مشغول است. این شرکت مجموعه ای از محصولات و خدمات را ارائه می دهد که برای حفاظت از زیر ساخت های حیاتی و فرآیندهای صنعتی در برابر تهدیدات سایبری طراحی شدهاند. در زیر به برخی جنبه های کلیدی حضور کسپرسکی در حوزه امنیت صنعتی پرداخته میشود:

راهکارهای امنیتی صنعتی

کسپرسکی راهکار های امنیتی ویژه ای را برای محیط های صنعتی ارائه میدهد. این راهکار ها برای حفاظت از انواع زیرساخت های حیاتی از جمله تأسیسات انرژی، کارخانههای تولیدی و امورات خدماتی استفاده میشوند. آنها به حفاظت از سیستم های کنترل صنعتی، سیستمهای SCADA و دیگر فناوریهای عملیاتی در برابر حملات سایبری کمک میکنند.

حفاظت از زیر ساخت های حیاتی

کسپرسکی با سازمان ها و نهاد های دولتی مسئول زیرساخت های حیاتی همکاری می کند تا امنیت دارایی های ملی اساسی را تقویت کند. این شامل حفاظت از شبکههای انرژی، سیستم های حمل و نقل، تأسیسات پالایش آب و غیره میشود.

اطلاعات تهدیدات اتوماسیون صنعتی

تیم های تحقیق و اطلاعات کسپرسکی به نظارت و تجزیه و تحلیل تهدیدات سایبری مربوط به سیستم های اتوماسیون صنعتی متمرکز شدهاند. آنها تأمین کننده اطلاعات ارزشمندی درباره تهدیدات در حال ظهور، ضعفها و تکنیک های حمله مخصوص به محیط های صنعتی هستند.

خدمات واکنش به حوادث

در صورت وقوع حادثه سایبری که بر سیستم های صنعتی تأثیر میگذارد، کسپرسکی خدمات واکنش به حوادث را ارائه میدهد تا به سازمانها کمک کند تا اثر حادثه را ارزیابی کنند، تحقیق کنند و تضرر را کاهش دهند. متخصصان کسپرسکی با مشتریان همکاری میکنند تا سیستم ها را بازیابی کنند و امنیت را بهبود بخشند.

مشاوره و ارزیابی

متخصصان اتوماسیون امنیت صنعتی کسپرسکی خدمات مشاوره و ارزیابی ارائه میدهند تا امکان ارزیابی وضعیت امنیتی سازمان های صنعتی را فراهم کنند. آنها به شناسایی ضعف ها، توسعه استراتژی های امنیتی و هدایت در مدیریت ریسک کمک میکنند.

آموزش امنیتی

کسپرسکی برنامههای آموزشی ارائه می دهد تا به کارکنان و اپراتورهای صنعتی در مورد بهترین روش های شناسایی و پاسخ به تهدیدات سایبری آموزش دهد. این آموزش برای اطمینان از در امان ماندن در برابر حملات سایبری ضروری است.

خدمات مدیریتی امنیتی

برای سازمان هایی که از تخصص کافی برای مدیریت امور امنیتی خود برخوردار نیستند، کسپرسکی خدمات مدیریتی امنیتی ارائه میدهد. این خدمات به شرکت ها امکان میدهند تا نیاز های امنیتی خود را به تیمی از متخصصان خبره در این زمینه بسپارند. این رویکرد تضمین میکند که حفاظت مداوم و آرامش ذهن حفظ شود.

خدمات حرفه ای کسپرسکی بهطور مداوم بهروز میشوند تا با تهدیدات و چالشهای ظاهر شونده در منظر امنیت سایبری که همواره در حال تغییر است، گام بگذارند. تعهد این شرکت به تحقیق و توسعه به همراه پایبندی به رضایت مشتریان، کسپرسکی را به نامی قابل اعتماد در عرصه امنیت سایبری تبدیل کرده است.

خطرات فناوری عملیاتی برای کسب و کارها

اگرچه در سالهای اخیر سازمانها به افزایش اقدامات خود برای رسیدگی به خطرهای OT پرداختهاند، اما با این حال سطح حمله فناوری عملیاتی همچنان در حال رشد است. برنامههای موبایل، ارتباطات بیسیم و سنسورها، که اکنون به چشمانداز OT افزوده شدهاند، افزایش خطر را برای کسبوکارها به همراه داشتهاند. این مساله منجر به ایجاد چالشهایی برای متخصصان در راستای اطمینان از نظارت و محافظت از هر بخشی از فناوری سازمانها شده است.

در کار سازمانهایی که خود را در برابر مشکلات آماده میکنند، سازمانهایی هستند که اقدامات لازم را انجام نداده و خود را در معرض عاملان حملات سایبری بیشتری قرار میدهند. عاملانی که در جستجوی سیستمهای محافظتنشده هستند. به همین دلیل ضروری است که نه تنها تدابیری برای محافظت از OT در نظر گرفته شود ، بلکه اطمینان حاصل شود که در اسرع وقت از هر مسئله ای مطلع شده و فرآیندهایی برای اقدام سریع وجود داشته باشد.

شناسایی و ارزیابی در اتوماسیون صنعتی

مرحله اول مربوط به شناسایی و ارزیابی واحد صنعتی به منظور یافتن نقاط ضعف امنیتی میباشد. در این مرحله ابتدا واحد صنعتی از نظر فرایندهای عملیاتی، داراییها و معماری شبکه شناسایی میشود و همچنین وضعیت امنیتی آن مورد ارزیابی قرار میگیرد. هدف از این فاز ارزیابی سیاستها و رویههای امنیتی موجود، شناسایی آسیبپذیریها، نواقص پیکربندی، و نقصهای معماری شبکه میباشد. فاز شناسایی و ارزیابی از اهمیت ویژهای برخوردار است و خروجیهای آن زمینه مناسبی را برای پیادهسازی راهکارهای امنسازی مناسب جهت کاهش ریسکهای امنیتی فراهم میکند. در این مرحله خدمات زیر توسط شرکت فناوری اطلاعات رجاء ارائه میشود:

- شناسایی فرآیندهای عملیاتی، داراییها، شبکه و ارتباطات واحد صنعتی

- شناسایی آسیبپذیریها و ارزیابی پیکربندی سیستمها شامل سرورها، ایستگاههای کاری، ایستگاههای مهندسی، تجهیزات صنعتی مانند PLCها، RTUها، و..

- ارزیابی معماری شبکه و پیکربندی تجهیزات زیرساخت شبکه صنعتی

- ارزیابی مخاطرات

- ممیزی تطابق با طرح ها و استانداردهای شاخص در حوزه امنیت سیستمهای صنعتی و زیرساختهای حیاتی

- تست نفوذ به شبکه صنعتی (تحت شرایط خاص)

برای آشنایی بیشتر با محصولات کسپرسکی، مانند کسپرسکی برای ویندوز ۱۱، کسپرسکی برای ویندوز ۱۰ و کسپرسکی برای ویندوز ۷ کلیک نمایید.

تهدیدات امنیتی مرتبط با اتوماسیون صنعتی

در کنار مزایای دسترسی از راهدور برای بازبینی، بهروزرسانی و مدیریت سیستمهای اتوماسیون صنعتی ، این نوع اتصال، همواره یک عامل مهم در موفقیت برخی از حملات بزرگ سایبری در سالهای اخیر بوده است که ازجمله این حملات، میتوان به کمپین Dragonfly در سال ۲۰۱۴، حمله به شبکه برق اوکراین در سال ۲۰۱۵ و حمله به سیستم آبرسانی شهر Oldsmar در سال ۲۰۲۱ اشاره نمود.

منظور از دسترسی از راهدور، اتصال از اینترنت و یا شبکه کسبوکار سازمان به محیط فناوریعملیات و سیستمهای کنترلصنعتی است. این اتصالها، دسترسی به دستگاههایی را امکانپذیر میسازد که در مدل معماری مرجع Purdue، در سطح ۳ و پایینتر از آن قرار میگیرند.

در حالت ایدهآل، دسترسی از راهدور به محیط اتوماسیون صنعتی باید با گذر از شبکه DMZ که بین بخشهای IT و OT قرار میگیرد، انجام شود. بهروشهای موجود در این زمینه، بهکارگیری چندین DMZ متشکل از سرورهایی که در محل اتصال سطح ۳ و ۴ از مدل Purdue قرار میگیرند را توصیه مینمایند که هر یک از آنها برای ارائه یک سرویس خاص، اختصاص داده میشوند.

همچنین باید هرجا که امکان دارد، اتصال از راهدور تکنسینها از مسیر DMZهایی انجام شود که محیط IT (برای نمونه شبکه کسبوکار سازمان) را به محیط OT متصل میکنند. این ترکیب، بالاترین حد از visibility را برای راهبرانشبکهوسیستمها و متخصصانامنیت فراهم میکند و موجب پایش بهینه، ثبت فعالیتها، احرازهویت وکنترلدسترسی کاربرانی میشود که از راهدور به محیط OT دسترسی پیدا میکنند.

اتصال از راه دور برای کارکنان محیط OT، باید در دو مرحله مجزا انجام شود: یک اتصال VPN به ICS DMZ و در مرحلهبعد، یک اتصال دیگر بااستفاده از یک اتصال از راه¬دور امن و از طریق یک jump host (یا jump server) برای دسترسی مبتنیبر نقش و بهدقتکنترلشده، به سیستمهای OT.

پاسخگویی به رخدادها در حفظ امنیت صنعتی

با اینکه پس از اجرای فازهای ارزیابی و امنسازی سطح حمله سیستم به شدت محدود میشود اما به دلیل ماهیت متغیر تهدیدات هیچ گاه نمی توان احتمال روی دادن حملات سایبری را به صفر رساند. پیادهسازی فاز تشخیص امکان شناسایی رخدادهای احتمالی را فراهم می کند و در کنار آن وجود قابلیت پاسخ به رخدادهای امنیتی و بازیابی سیستم از اهمیت بالایی برخوردار است. در این حوزه خدمات زیر توسط شرکت فناوری اطلاعات رجاء ارائه میشود:

- رسیدگی به رخدادهای امنیتی شامل واکنش در محل، خدمات جرمشناسی و پی جویی حملات و رخدادها، و ترمیم و بازیابی سیستمها

- تحلیل و بررسی مصنوعات و ابزارهای مورد استفاده در حملات و فعالیت های غیرمجاز همچون بدافزارها

- ارائه طرح های پاسخ به رخدادهای امنیتی بر اساس استانداردهای مدیریت رخداد جهت تضمین استمرار کسب و کار و بازیابی پس از بحران

- ارائه طرح تابآوری سایبری و ارزیابی آن در زیرساخت صنعتی

حملات به دستگاههای IoT (اینترنت اشیا)

با افزایش محبوبیت دستگاههای IoT (اینترنت اشیا) در سال ۱۴۰۳ چیزهایی مانند بلندگوهای هوشمند و زنگهای درب ویدیویی هکرها به دنبال سوء استفاده از این دستگاهها برای کسب اطلاعات ارزشمند هستند.

دلایل متعددی وجود دارد که هکرها تصمیم میگیرند دستگاه های IoT را هدف قرار دهند. برای مثال، اکثر دستگاههای اینترنت اشیا فضای ذخیره سازی کافی برای نصب اقدامات امنیتی مناسب ندارند. این دستگاهها اغلب حاوی اطلاعات آسان برای دسترسی مانند رمز عبور و نام کاربری هستند که میتوانند توسط هکرها برای ورود به حسابهای کاربری و سرقت اطلاعات ارزشمند مانند جزئیات بانکی استفاده شوند.

هکرها همچنین میتوانند از دوربینها و میکروفونهای مبتنی بر اینترنت برای جاسوسی و ارتباط با مردم ازجمله کودکان کوچک از طریق مانیتورهای هوشمند کودک استفاده کنند. این دستگاهها همچنین میتوانند به عنوان نقاط ضعف در شبکه یک شرکت عمل کنند، به این معنی که هکرها میتوانند از طریق دستگاههای IoT غیر ایمن به کل سیستمها دسترسی پیدا کنند که باعث گسترش بدافزار به سایر دستگاهها در سراسر شبکه میشود. برای خواندن مقاله کسپرسکی و امنیت اینترنت اشیاء (IOT) یه سر به این مقاله بزنید.

راهکارهایی برای توسعه امنیت در اتوماسیون صنعتی

۱. تقویت شبکههای امن:

- استفاده از راهکارهای شبکهای پیشرفته که شامل رمزنگاری قوی، فایروالها، و سیستمهای تشخیص نفوذ میشوند.

- ایجاد شبکههای مجازی اختصاصی برای ارتباطات داخلی و ایزوله کردن سیستمهای حساس.

۲. آموزش و آگاهی:

- برگزاری دورههای آموزشی منظم برای کارکنان در زمینه امنیت سایبری و مسائل مرتبط با اتوماسیون صنعتی.

- ترویج فرهنگ امنیتی در سازمان و تشویق به گزارش دقیق احتمالیهای امنیتی توسط کارکنان.

۳. استفاده از فناوری امنیتی:

- اجرای سیستمهای تشخیص تهدید و جلوگیری از حملات سایبری.

- استفاده از فناوریهای مانند Blockchain برای تضمین امنیت و اصالت دادهها.

۴. حفاظت فیزیکی:

- نصب دوربینهای مداربسته و نظارت مداوم بر فعالیتهای فیزیکی در محیطهای تولید.

- اجرای سیاستها و فرآیندهای دقیق برای کنترل دسترسی فیزیکی به تجهیزات.

۵. پشتیبانگیری منظم:

- ایجاد برنامههای پشتیبانگیری منظم برای اطلاعات حساس و کدهای کنترلی.

- اجرای آزمونها و تستهای امنیتی دورهای بر روی سیستمها و تجهیزات.

۶. همکاری صنعتی و دولتی:

- مشارکت در گروهها و سازمانهای صنعتی برای تبادل اطلاعات امنیتی.

- فراهم کردن حمایت حکومتی برای تدوین استانداردها و قوانین مربوط به امنیت در اتوماسیون صنعتی.

۷. پیشبینی تهدیدات:

- اجرای سیستمهای هوش مصنوعی برای تشخیص پیشازآمدهای حملات سایبری.

- انجام تحلیل و پیشبینی تهدیدات به منظور ایجاد راهکارهای پیشگیری مؤثر

نکات پایانی

به طور کلی استفاده از تجهیزات ذخیرهسازی قابل حمل، میزان تولید و کارایی شبکههای صنعتی و زیرساختهای صنعتی جهان را افزایش داده است. با این حال، بدون فرآیند کنترل، بررسی امنیتی، غربالسازی، احراز هویت و تعیین سطح دسترسی، استفاده از تجهیزات ذخیرهسازی قابل حمل خطرات زیادی را برای امنیت شبکه OT، سامانههای تحت شبکه و شبکههای Airgap ایجاد میکند. بدون کنترل تجهیزات ذخیرهسازی قابل حمل، این امکان وجود دارد که بدافزارها به حساسترین سیستمهای سازمان شما نفوذ و اطلاعات محرمانه را بدون اجازه و اطلاع شما استخراج کنند.

برای امنسازی و کنترل تجهیزات قابل حمل، نیازمندیهای زیادی وجود دارد. در بسیاری موارد، تنها یک خط مشی ثابت برای کنترل تجهیزات ذخیرهسازی قابل حمل وجود ندارد و ممکن است نیاز به تعریف خط مشیهای متفاوتی برای واحدهای مختلف سازمان وجود داشته باشد؛ برای مثال، ممکن است نوع فایلهایی که در یک واحد اجازه ورود دارد با توجه به نیازمندیها و خصوصیات آن واحد با یک واحد دیگر تفاوت داشته باشد.

با توجه به اینکه فشار نهادهای نظارتی در کشور برای جداسازی و محدودسازی دسترسی به سیستمهای کنترل صنعتی بیش از پیش شده، لذا استفاده از تجهیزات USB برای انتقال اطلاعات همانند فایلها، بروزرسانیها و… افزایش یافته است. گذشته از این، نگاهی به تاریخچه حملات به شبکههای OT به ما میآموزد که تجهیزات USB یکی از عوامل اصلی نفوذ به سازمانها و شبکههای OT بودهاند.

هر سازمانی با توجه به نیازمندیهایش برای مدیریت ریسک، میتواند تصمیمات متفاوتی بگیرد. با این حال، کنترل تجهیزات USB با استفاده از کیوسک امن که با کمترین هزینه انجام میشود، سادهترین راهی است که میتواند بیشترین میزان کاهش ریسک را داشته باشد.

تهدیدات اتوماسیون صنعتی و جلوگیری از آن

تهدیدات اتوماسیون صنعتی و جلوگیری از آن . امیدواریم که از مقاله ما درباره نقد و بررسی کامل تهدیدات اتوماسیون صنعتی و جلوگیری از آن و نقش برنامه آنتی ویروس کسپرسکی لذت برده باشید. در این مقاله، به تحلیل کامل این نوع حملات پرداخته و نقش برنامه آنتی ویروس کسپرسکی در حفاظت، سیستم شما را بررسی کردیم. امیدواریم که اطلاعاتی که در این مقاله ارائه داده شد، به شما کمک کند تا بتوانید امنیت دادههای خود را تضمین کنید. به خاطر داشته باشید در صورتی که با استفاده از برنامه آنتی ویروس کسپرسکی بهترین نتیجهها را به دست آوردید، ما را هم از این روند مطلع کرده و به ما خبر دهید. می توانید با کارشناسان بزرگترین تیم امنیت داده های دیجیتال و بزرگترین تیم متخصص امنیت سایبری ارتباط برقرار کنید.

سوالات متداول

تهدیدات ممکن شامل حملات فیزیکی، حملات نرمافزاری، حملات شبکهای، حملات از راه دور، و نقض اطلاعات حساس میشوند. همچنین، حملات تحت فشار، ضعفهای نرمافزاری و سختافزاری، حملات از طریق USB و دستگاههای قابل حمل، و تهدیدهای مرتبط با پروتکلهای ضعیف نیز میتوانند وجود داشته باشند.

برای جلوگیری از تهدیدات فیزیکی، باید اقداماتی مانند نصب دوربینهای مداربسته، استفاده از قفلهای الکترونیکی، بررسی منظم امنیت فیزیکی، و مانیتورینگ فعالیتهای فیزیکی انجام داد.

برای مقابله با حملات نرمافزاری، اجرای آموزشهای امنیتی، استفاده از نرمافزارهای ضدویروس، فایروالهای قوی، و اعمال سیاستهای امنیتی میتواند مؤثر باشد.

برای جلوگیری از تهدیدهای شبکه و انتقال داده، استفاده از رمزنگاری قوی، فایروالهای قوی، مانیتورینگ و پیگیری فعالیتهای شبکه، و استفاده از تکنولوژیهای شناسایی و پیشگیری از حملات میتواند مفید باشد

برای مقابله با نفوذ فیزیکی، اعمال سیاستهای امنیتی محیطی، مانیتورینگ فعالیتهای فیزیکی، و استفاده از سیستمهای تشخیص تخلف میتوانند مؤثر باشند.

برای جلوگیری از حملات از راه دور، استفاده از تکنولوژیهای امنیتی شبکه، اعمال سیاستهای دسترسی، و استفاده از راهکارهای امنیتی اینترنت اشیاء (IoT) میتواند موثر باشد.

برای مقابله با حملات از طریق USB و دستگاههای قابل حمل، اجرای آموزشهای امنیتی، استفاده از نرمافزارهای کنترل دسترسی به USB، و اعمال سیاستهای محدودکننده برای دستگاههای جانبی میتواند مفید باشد.

برای جلوگیری از نقض اطلاعات حساس، استفاده از رمزنگاری اطلاعات، سیاستهای دسترسی محدود، و ایجاد سیاستهای دسترسی میتواند مؤثر باشد.

برای مقابله با حملات تحت فشار، استفاده از سیستمهای تشخیص حملات، مانیتورینگ و پیگیری فعالیتهای مشکوک، و اجرای سیاستهای بهروزرسانی و تعمیر و نگهداری میتواند مفید باشد

برای جلوگیری از ضعفهای نرمافزاری و سختافزاری، اجرای بهروزرسانیهای امنیتی، استفاده از نرمافزارهای امنیتی، و اعمال سیاستهای مناسب امنیتی میتواند مؤثر باشد.

کسپرسکی از اطلاعات کاربران به منظور بهبود تکنولوژیهای تشخیصی و پیشگیری خود استفاده میکند و این اطلاعات را به منظور بهبود امنیت سایبری جامعه بزرگتر به اشتراک میگذارد.

بله، کسپرسکی قابلیت تشخیص و حفاظت در برابر حملات هکرها را داراست و اقدامات پیشگیری موثری را انجام میدهد.

کسپرسکی از ویژگیهای حریمخصوصی مانند رمزنگاری و مدیریت رمز عبور برای محافظت از اطلاعات حساس کاربران استفاده میکند.

کسپرسکی از الگوریتمهای تشخیصی پیشرفته استفاده میکند تا از تهدیدات آنلاین مانند فایشینگ جلوگیری کند و اقدامات پیشگیری را انجام دهد.

کسپرسکی تروجانها را شناسایی و از بین میبرد و به کاربران اقدامات محافظتی را پیشنهاد میدهد تا از حملات تروجان محافظت کنند.